Voyons comment vous pouvez mieux sécuriser vos appareils et vos comptes en ligne.

Qu’est-ce que l’authentification et pourquoi devriez-vous vous en souci ?

Souvent, lorsque vous avez besoin d’accéder à un appareil, un compte ou même un endroit, vous devez avoir un moyen de prouver que vous êtes la personne que vous dites être, ou au moins que vous êtes autorisé à accéder à cet endroit. Ce processus est appelé « authentification ».

Votre maison en est un exemple de base. Lorsque vous souhaitez entrer dans votre maison, vous devez probablement utiliser un type de clé pour déverrouiller la porte. Cette clé physique vous permet d’entrer des éléments. Il s’agit d’une méthode d’authentification de base qui en pâtit : si quelqu’un trouve ou dérober votre clé, il peut entrer chez vous.

Un autre exemple courant d’authentification est l’ordinateur de votre banque. Il s’agit d’un exemple légèrement plus avancé, car au lieu d’avoir simplement une clé physique (généralement une carte plastique dans votre portefeuille), vous devez disposer d’une fait dont vous vous souvenez : votre code confidentiel, qui est généralement un nombre de 4 à 8 chiffres.

Il s’agit d’un système plus sécurisé, car même si une personne dispose de votre clé physique (la carte), elle ne peut pas prendre votre argent sur votre ordinateur, car elle doit tout de même connaître votre code confidentiel. S’ils n’ont que votre code confidentiel, ils ne peuvent toujours pas récupérer votre argent sur votre ordinateur, car ils ont également besoin de la carte. Ils doivent avoir les deux éléments.

Sur un ordinateur, le type d’authentification que nous connaissez tous est la connexion avec un nom d’utilisateur et un mot de passe. De nos jours, nos appareils contiennent tellement de données importantes qu’il est essentiel que notre authentification soit bonne. Si l’entreprise peut se connecter à vos appareils ou services en même temps que vous, elle peut faire bien des choses mauvaises.

Voyons comment les sécuriser facilement.

Première étape : activer l’authentification sur vos appareils mobiles.

La plupart des smartphones modernes peuvent rapidement déverrouiller avec une empreinte digitale ou une reconnaissance faciale, mais même ceux qui ne supportent pas ces méthodes peuvent être réglés pour exiger le déverrouillage d’un code confidentiel. Activer cette fonction.

Oui, une étape supplémentaire est nécessaire pour déverrouiller votre téléphone lorsque vous voulez l’utiliser, mais l’ajout de cette petite étape rend votre appareil beaucoup plus sécurisé. Si votre téléphone est perdu ou volé, les personnes qui disposent de votre téléphone sont beaucoup moins susceptibles d’accéder à vos données sensibles. Ceci est particulièrement important si vous utilisez votre appareil pour le travail ou le secteur bancaire.

Authentification multifacteur (AKA « Vérification en deux étapes »)

Lorsque vous vous affichez à votre domicile et que vous insérez votre clé pour déverrouiller la porte, cette clé est ce que nous appelons un « facteur ». Cette porte verrouillée de base est l’authentification unique. Vous avez juste besoin de cette clé physique.

L’authentification utilise trois types de facteurs de base :

-

Ce que vous savez, par ex., un mot de passe ou un code confidentiel oublié.

-

Vous avez un élément tel qu’un smartphone ou une clé physique.

-

Quelque chose que vous êtes, comme votre empreinte digitale ou votre visage, que l’appareil peut numériser pour vous reconnaître.

L’authentification multifacteur signifie que vous avez besoin de plusieurs types de facteurs. L’ordinateur dont nous avons parlé est l’authentification à deux facteurs : votre carte de distributeur automatique en plastique est un facteur, et le code confidentiel est le deuxième facteur.

La quasi-ensemble des services en ligne vous permet désormais d’utiliser l’authentification multifacteur pour vous également vous inscrire. Le premier facteur est généralement votre nom d’utilisateur et votre mot de passe. Le deuxième facteur est généralement un code spécial pour une seule fois envoyé à votre smartphone par SMS. Toute personne qui tente de se connecter à votre compte a besoin de votre nom d’utilisateur et de votre mot de passe, mais elle doit également recevoir ce sms spécial. C’est donc beaucoup plus difficile pour les gens de l’obtenir.

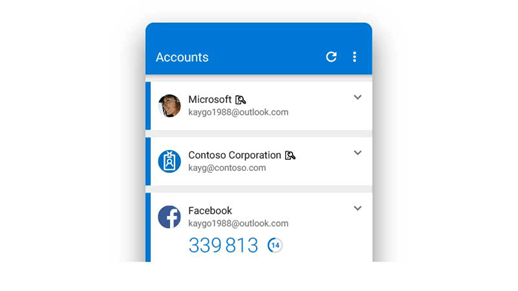

Une autre option pour ce deuxième facteur peut être une application d’authentification sur votre smartphone, telle que le logiciel gratuit Microsoft Authenticator. L’application d’authentification peut fonctionner de différentes façons, mais la méthode la plus courante est similaire à celle utilisée pour les messages texte. L’authentifié génère le code spécial pour une seule fois sur votre téléphone que vous pouvez entrer. Cette zone est plus rapide et plus sécurisée qu’un SMS, car un pirate malveillant déterminé peut être en mesure d’intercepter vos sms. mais ils ne peuvent pas intercepter un code généré localement.

Dans les deux cas, le code spécial change à chaque fois et expire après une période très courte. Même si un pirate informatique découvrira le code avec qui vous vous êtes inscrit la veille, il ne lui sera plus bon aujourd’hui.

Cela ne va-t-il pas ?

Une erreur courante concernant l’authentification multifacteur, ou la vérification en deux étapes, est que la se connecte nécessite davantage de travail. Dans la plupart des cas, toutefois, le deuxième facteur n’est nécessaire que la première fois que vous vous connectez à une nouvelle application ou un nouvel appareil, ou une fois que vous avez modifié votre mot de passe. Le service reconnaît ensuite que vous vous êtes connecté avec votre facteur principal (nom d’utilisateur et mot de passe) sur une application et un appareil que vous avez utilisés auparavant, et vous permet de les utiliser sans nécessiter de facteur supplémentaire.

Toutefois, si un pirate malveillant tente de se connecter à votre compte, il est probable qu’il n’utilise pas votre application ou appareil. Il est probable qu’il tente de se connecte à partir de son appareil, quelque part ailleurs, et que le service demande le deuxième facteur d’authentification, ce qu’il n’a presque pas en tout cas !

Étape suivante : activer l’authentification multifacteur partout où vous le pouvez !

Activez l’authentification multifacteur dans votre banque, vos comptes de réseaux sociaux, vos achats en ligne et tout autre service qui la prend en charge. Certains services peuvent l’appeler « vérification en deux étapes » ou « 2 étapes de validation », mais il s’agit essentiellement de la même chose.

Il se trouve généralement sous les paramètres de sécurité de votre compte.

Les attaques de compromission de mot de passe sont responsables de la plupart des piratages de comptes que nous voyons, et l’authentification multifacteur peut se défaire de la plupart d’entre elles.

Pour plus d’informations, voir Ce qu’est l’authentification multifacteur.

Dites bonjour à Windows Hello

Windows Hello’est un moyen plus sécurisé de vous Windows 10 vos Windows 11 appareils mobiles. Il vous permet d’éviter d’utiliser l’ancienne méthode de mot de passe à l’aide de la reconnaissance faciale, d’une empreinte digitale ou d’un code confidentiel oublié.

Remarque : Pour utiliser Hello Face, votre appareil doit être compatible avec Hello Et pour utiliser Hello Fingerprint, votre appareil doit être connecté à un lecteur d’empreintes digitales compatible avec Hello. Si vous n’avez aucun de ces appareils, vous pouvez acheter des caméras et lecteurs d’empreintes digitales compatibles, ou utiliser le code confidentiel Hello.

La reconnaissance faciale ou le lecteur d’empreintes digitales Hello sont aussi rapides et simples que la reconnaissance faciale ou le lecteur d’empreintes digitales que vous pouvez utiliser sur votre smartphone. Lorsque vous arrivez à l’Windows de connexion au lieu d’être invité à entrer votre mot de passe, vous devez simplement examiner votre caméra ou placer votre doigt sur le lecteur d’empreintes digitales. Dès qu’il vous reconnaît, vous y êtes. En règle générale, c’est presque immédiat.

Le code confidentiel Hello fonctionne de la même façon que la plupart des systèmes d’entrée de code confidentiel. Lorsque vous vous connectez Windows vous demandez votre code confidentiel et vous connectez. Ce qui fait du code confidentiel Hello est que lorsque vous le définissez, il associe le code confidentiel à l’appareil avec qui vous vous êtes connecté. Cela signifie que, tout comme d’autres formes d’authentification multifacteur, si un pirate malveillant a obtenu votre code confidentiel, il fonctionne uniquement sur votre appareil. Ils ne peuvent pas l’utiliser pour se connecter à vos comptes à partir d’un autre appareil.

Étape suivante : activer l’Windows Hello

Sur votre appareil Windows 10 ou Windows 11, Paramètres > comptes et > options de se connecte. Vous pouvez voir les types de Windows Hello que votre appareil peut prendre en charge et le configurer facilement.

Choix de mots de passe de meilleure qualité

Les seules personnes qui aiment les mots de passe sont les utilisateurs malveillants. Les bons mots de passe sont parfois difficiles à mémoriser et les mêmes mots de passe sont souvent réutilisés. Par ailleurs, certains mots de passe sont assez courants pour un grand groupe de personnes : « 123456 » n’est pas seulement un mauvais mot de passe, mais il est également l’un des plus fréquemment utilisés. Et vous ne tromperez personne si « iloveyou » est votre mot de passe, qui était le 8e mot de passe le plus courant en 2019.

Nous espérons que vous avez déjà Windows Hello l’authentification multifacteur et que vous n’êtes plus aussi dépendant des mots de passe. Mais pour les services où un mot de passe est encore nécessaire, nous allons en choisir un bon.

Qu’est-ce qu’un bon mot de passe ?

Pour sélectionner un bon mot de passe, il est utile de connaître les méthodes que les utilisateurs malveillants essaient généralement de deviner :

-

Attaques par dictionnaire : de nombreuses personnes utilisent des mots courants tels que « dragon » ou « dragon » comme mot de passe pour que les utilisateurs malveillants essaient tous les mots du dictionnaire. Une variante consiste à essayer tous les mots de passe courants tels que « 123456 », « qwerty » et « 123qwe ».

-

Force brute – Les pirates malveillants peuvent simplement essayer toutes les combinaisons de caractères possibles jusqu’à trouver celui qui fonctionne. Chaque caractère ajouté naturellement ajoute plus de temps exponentiellement, aussi, avec la technologie actuelle, il n’est pas pratique pour la plupart des pirates informatiques de tenter des mots de passe de plus de 10 ou 11 caractères. Nos données montrent que très peu d’utilisateurs malveillants essaient même de forcer les mots de passe de plus de 11 caractères.

Dans les deux cas où l’pirate informatique ne les tape pas à la main, leur système leur permet d’essayer des milliers de combinaisons à la fois.

Compte tenu de ces types d’attaques, nous savons que la longueur est plus importante que la complexité et que notre mot de passe ne doit pas être un mot anglais. Pas même « surnommé » le jeu de 14 caractères. Dans l’idéal, notre mot de passe doit faire au moins 12 à 14 caractères, avec des lettres majuscules et minuscules, et au moins un chiffre ou un symbole.

Étape suivante : créer un bon mot de passe

Voici une astuce pour créer un mot de passe qui a de la longueur, de la complexité et n’est pas trop difficile à mémoriser. Sélectionnez une citation vidéo, une ligne dans un livre ou une chanson, puis prenez la première lettre de chaque mot. Remplacez les numéros et symboles par des numéros appropriés pour répondre aux exigences en matière de mot de passe.

Peut-être êtes-vous fan de base-ball. Les deux premières lignes du classique morceau de base-ball « Prenez-moi au ballon » sont les deux premières lignes :

Je m’y rends avec le ballon.

Sortir avec moi avec tout le monde

Prenez la première lettre de chaque mot, avec un substitution évident :

Tmo2tb,Tmowtc

Il s’agit de 13 caractères, cas mixte, avec des chiffres et des symboles. Elle semble assez aléatoire et est difficile à deviner. Vous pouvez faire de même avec n’importe quel devis, citation ou ligne si celui-ci est suffisamment long. Vous devez simplement vous souvenir du devis ou de l’citation que vous avez utilisé pour ce compte et le dire vous-même en cours de tapez.

Conseils :

-

Si le système que vous utilisez prend en charge les espaces dans les mots de passe, vous devez les utiliser.

-

Envisagez d’utiliser une application du Gestionnaire de mots de passe. Un gestionnaire de mots de passe correct peut générer de longs mots de passe aléatoires pour vous et les mémoriser également. Vous avez simplement besoin d’un bon mot de passe, ou mieux encore d’une empreinte digitale ou d’une reconnaissance faciale, pour vous connectez à votre gestionnaire de mots de passe et le gestionnaire de mots de passe peut faire le reste. Microsoft Edge pouvez créer et mémoriser des mots de passe forts et uniques à votre place.

Maintenant que vous avez un bon mot de passe

Il existe d’autres types d’attaques par mot de passe :

-

Informations d’identification réutilisées : si vous utilisez le même nom d’utilisateur et le même mot de passe dans votre banque et chez TailwindToys.com et Tailwind, ces utilisateurs malveillants vont utiliser toutes les combinaisons de nom d’utilisateur et de mot de passe qu’ils ont obtenus de Tailwind et les essayer sur tous les sites de cartes bancaires et de cartes bancaires.

Conseil : Découvrez les risques liés à la réutilisation des mots de passe dans cette courte histoire - Qu’est-ce que c’est ? C’est elle qui apprend à utiliser à nouveau les mots de passe

-

Hameçonnage : les utilisateurs malveillants peuvent essayer de vous appeler ou de vous envoyer un message, de vous trouver sur le site ou le service, et de vous demander de « confirmer votre mot de passe ».

Ne réutilisez pas les mots de passe sur plusieurs sites et méfiez-vous de toute personne qui vous contacte (même s’il s’agit d’une personne ou d’une organisation de confiance) et souhaite que vous lui donniez des informations personnelles ou de compte, cliquez sur un lien ou ouvrez une pièce jointe que vous n’attendiez pas.

|

Est-il mauvais de noter vos mots de passe ? Pas nécessairement, tant que vous conservez ce document dans un emplacement sécurisé. Il peut être préférable d’écrire un rappel pour votre mot de passe, plutôt que le mot de passe lui-même, au cas où le papier ne tombe pas entre de mauvaises mains. Par exemple, si vous utilisiez l’exemple « Prenez-moi au jeu » que nous avons donné ci-dessus, vous pouvez écrire le nom de votre équipe favorite de base-ball comme rappel de ce que vous avez utilisé pour le mot de passe. |

Voir aussi

Être plus sûr avec les connexions sans fil

Protégez-vous contre les escroqueries et les attaques en ligne